„Never trust, always verify“: bei dem Zero Trust Modell ist man grundsätzlich jedem Gerät und jedem Nutzer gegenüber misstrauisch. Das Konzept kann dabei helfen, digitale Sicherheit auf eine neue Ebene zu bringen. Ein zuverlässiges Identity Management System ist der erste Schritt zur Implementierung des Zero Trust Modells.

Was ist Zero Trust?

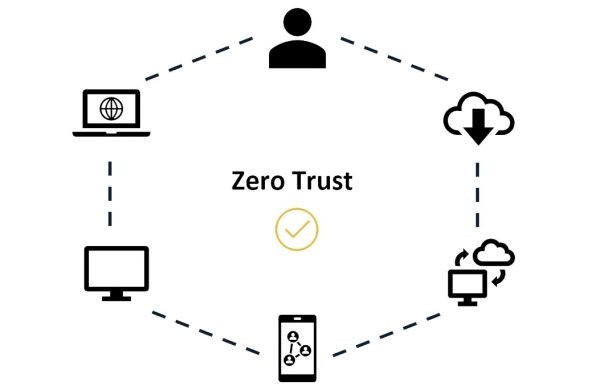

Vertrauen ist gut, Zero Trust ist besser – wie der Name bereits andeutet, basiert das Zero-Trust-Modell auf dem Gedanken, grundsätzlich keinem Gerät, Nutzer oder Dienst eines Netzwerks zu vertrauen. Das Konzept von Zero Trust wurde erstmals von John Kindervag, einem ehemaligen Analysten von Forrester Research, im Jahr 2009 definiert[1]. Zero Trust gewinnt zunehmend an Bedeutung angesichts der Digitalisierung und der beinahe unendlichen Zahl an Services, Geräten, Anwendungen und Nutzern.

Bei vielen Sicherheitskonzepten wird nur dem externen Datenverkehr misstraut, bei Zero Trust trifft dies jedoch auch auf interne Vorgänge zu. Jedes Element und jeder Vorgang werden als feindlich eingestuft und geprüft. Vertrauen erfolgt auf Grundlage der authentifizierten Nutzeridentität und des Kontexts. Sobald sich der Kontext ändert (z.B. der Ort des Nutzers oder beim Zugriff auf Daten), werden die Vorgänge erneut überprüft. Das Ziel dahinter ist es, alle potenziellen Bedrohungen zu minimieren; dazu gehört auch jedes Element innerhalb des eigenen Netzwerks. Selbst wenn ein Angreifer Fuß in ein Netzwerk setzen kann, wie z.B. durch ein ungesichertes Gerät oder andere Sicherheitslücken, hat er dennoch keinen Zugang, um Daten zu stehlen. Die Relevanz der internen Kontrolle wird anhand des Verizon Data Breach Reports deutlich, laut welchem im Jahr 2018 34% der Fälle für Datenmissbräuche auf interne Akteure zurückzuführen waren[2].

Vorteile und Schwierigkeiten

Das Zero Trust Modell schreckt viele Unternehmen aufgrund seiner zeitintensiven, komplizierten und auch kostenaufwändigen Implementierung ab. Das Modell ist zwar mit einem hohen Aufwand verbunden, erhöht jedoch die Sicherheit im Unternehmen beträchtlich. Es reduziert das Risiko für Angriffe mit Ransomware und Datenschutzverletzungen, indem alle Vorgänge in einem Netzwerk aufgedeckt und eine ständige Überprüfung der Identitäten erfolgt. Das beugt wiederum hohen Strafgeldern und dem Verlust von Kunden vor. Das Konzept von Zero Trust geht eng mit einer hohen Compliance einher, bei der eine Verminderung von Risiko im Vordergrund steht.

Ein weiterer Vorteil ist die bessere Kontrolle über Cloud- und Containerumgebungen, da die Sicherheit durch Zero Trust an die Workloads gebunden ist und auch bei einer Änderung der Umgebung (z.B. durch IP-Adressen und Protokolle) unverändert bleibt. Hilfreich ist das auch bei Home Office Arbeit, bei der von verschiedensten Orten und Geräten auf die Netzwerke von Unternehmen zugegriffen werden. Dank Zero Trust kann jeder Zugriff zuverlässig überprüft und kontrolliert werden.

Umsetzung von Zero Trust

Zur erfolgreichen Umsetzung von Zero Trust gehört die Implementation verschiedener Elemente und Prozesse. Dazu gehören z.B. sichere Zugangsdaten (keine schwachen Passwörter!) und die Verringerung von möglichen Angriffsflächen durch die Abschaffung veralteter, unsicherer Protokolle und der strengen Kontrolle des administrativen Zugangs zu Ressourcen. Auditing, Dokumentation und automatisierte Threat Response schränken den Handlungsspielraum von Angreifern deutlich ein. Weitere wichtige Elemente für eine Zero Trust Strategie sind Datenverschlüsselung, Analytics, Verifizierung von Geräten und Automatisierung.

Ein wichtiger Teil bei der Umsetzung von Zero Trust ist darüber hinaus die Einführung eines zuverlässigen Identity Management Systems. Eine IAM-Lösung verwaltet zuverlässig Nutzeraccounts und ihre Zugriffsberechtigungen und wird meistens für Angestellte intern im Unternehmen verwendet. Im Rahmen von CIAM (Customer Identity & Access Management) werden zusätzlich auch externe Identitäten verwaltet. Durch ein Identity Management System wird also der Grundgedanke von Zero Trust erfüllt, laut welchem sowohl intern als auch extern alle Nutzer stets überprüft werden müssen.

[1] https://www.forrester.com/blogs/a-look-back-at-zero-trust-never-trust-always-verify/

[2] https://www.verizon.com/business/resources/reports/2019-data-breach-investigations-report.pdf